Schutz vor Datendiebstahl und Wirtschaftsspionage!

Der Webbrowser kennt keine Grenzen – und genau das macht ihn gefährlich. Er greift ins Internet und gleichzeitig auf interne Daten zu – ein perfekter Angriffspunkt für Cyberkriminelle. Wo Komfort und Risiko sich treffen, beginnt die größte Schwachstelle der IT.

Die klassische Sicherheit versagt

Der Webbrowser als Einfallstor

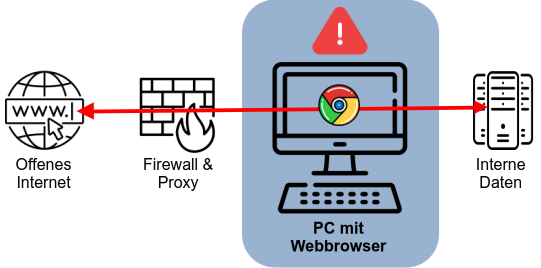

In vielen Organisationen wird der Webbrowser direkt im internen Netzwerk auf dem Arbeitsplatz-PC ausgeführt. Damit werden Webinhalte aus dem Internet unmittelbar in der internen Umgebung verarbeitet – ein riskantes Prinzip.

Denn ein lokal installierter Browser ist ein zentrales Einfallstor: Er hat gleichzeitig Zugriff auf das offene Internet und auf sensible interne Daten (siehe Schaubild). Diese Doppelfunktion macht ihn besonders gefährlich. Können Angreifer Sicherheitslücken eines Browsers ausnutzen, ist der Abfluss von vertraulichen Informationen kaum mehr zu verhindern.

Es spielt auch keine Rolle, ob der Browser direkt auf einem PCs läuft, in einer Terminal-Server-Umgebungen betrieben oder lokal virtualisiert ausgeführt wird. In allen Fällen ist die Trennung zwischen der internen IT-Umgebung und dem Internet nicht gegeben, denn das eigentliche Problem liegt im Browser selbst: Er ist ein komplexes Softwarepaket mit vielen potenziellen Sicherheitslücken.

Sicherheitslücken in Webbrowsern 2024

Eine vollständige Trennung zwischen dem internen Netzwerk und dem Internet („Doppeltes Netzwerk“) wäre zwar technisch möglich, lässt sich im Arbeitsalltag aber kaum umsetzen. Internetrecherchen, Webanwendungen und Multimedia-Inhalte gehören heute einfach dazu – in Produktion, Verwaltung und Kommunikation.

Auch reaktive Abwehrsysteme wie Intrusion Detection Systeme (IDS) oder Virenscanner helfen nur begrenzt. Sie erkennen nur bekannte Angriffsmuster – während täglich neue Schadprogramme und Angriffstechniken entstehen. Der Wettlauf zwischen Angreifern und Verteidigern bleibt damit ein aussichtsloses Katz-und-Maus-Spiel. Klassische Sicherheitsmechanismen stoßen hier unweigerlich an ihre Grenzen.

Und klassische „Schutzmaßnahmen“ wie URL-Filter, Inhaltsblockaden oder Blacklists bieten keinen Schutz. Sie schaffen nur eine scheinbare Sicherheit, verursachen zusätzlichen Aufwand und gehen an der eigentlichen Ursache des Problems komplett vorbei.

Der Lösungsansatz

Die Zwei-Browser-Strategie

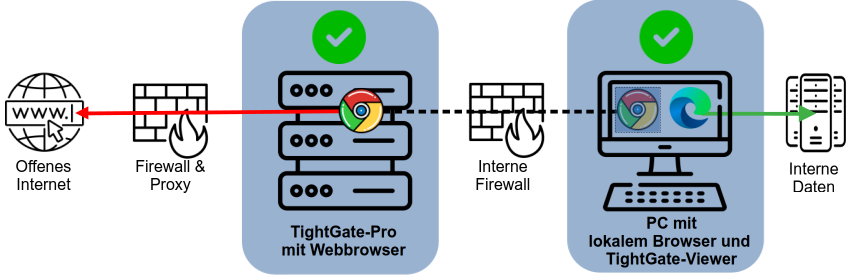

Der ideale Webbrowser ermöglicht uneingeschränkten Internetzugang – ohne interne Daten oder Systeme zu gefährden. Daraus ergibt sich eine zentrale Anforderung: Der Browser darf nicht im internen Netzwerk ausgeführt werden, muss aber vom Arbeitsplatz aus sicher und komfortabel nutzbar bleiben. Diese auf den ersten Blick gegensätzlichen Ziele werden durch ein Remote-Controlled Browser-System (ReCoBS) im Rahmen einer Zwei-Browser-Strategie sicher und effizient umgesetzt.

Bei einem ReCoBS wird der Webbrowser nicht im internen Netzwerk, sondern auf einem dedizierten ReCoBS-Server innerhalb der DMZ betrieben (siehe Schaubild 2). Dort werden alle Webinhalte verarbeitet und anschließend ausschließlich als verschlüsselte Bild- und Tondaten an den Arbeitsplatzrechner übertragen. Der Anwender steuert den Browser komfortabel über Maus und Tastatur – ganz wie gewohnt, nur wesentlich sicherer.

Das entscheidende Sicherheitsplus:

Das interne Netzwerk kann nun durch geeignete Firewall-Regeln vollständig vom offenen Internet abgeschottet werden. Für Angreifer bleibt es damit prinzipiell unerreichbar, während ein unerwünschter Datenabfluss zuverlässig verhindert wird. So entsteht ein wirksamer und praxistauglicher Schutz vor Angriffen auf das interne Netzwerk über den Webbrowser – ohne Einschränkungen bei Funktion oder Komfort.

TightGate-Pro

Eine benutzerfreundliche Zwei-Browser-Lösung

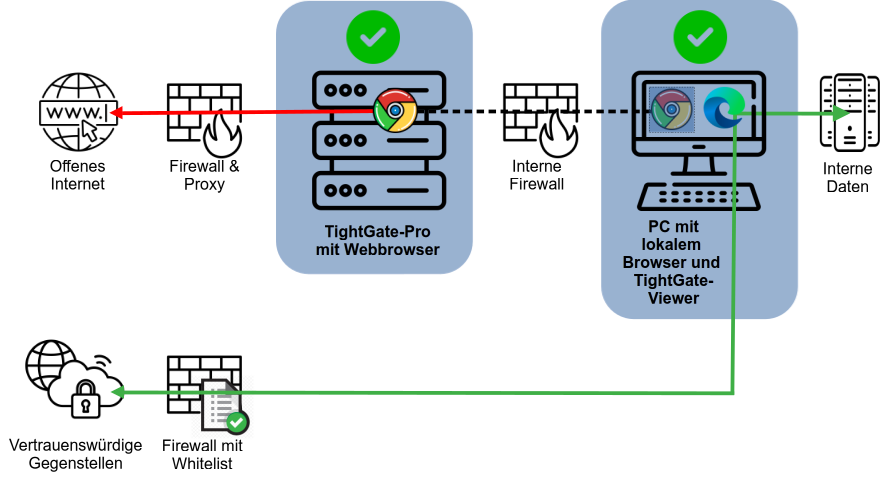

Mit TightGate-Pro wird die Zwei-Browser-Strategie konsequent umgesetzt:

Das Internet kann über den Browser in TightGate-Pro sicher genutzt werden, und der lokale Browser steht weiterhin wie gewohnt für interne Anwendungen und Fachverfahren zur Verfügung (Schaubild3).

Für Anwender ändert sich kaum etwas: Sie surfen, recherchieren und nutzen Webanwendungen wie gewohnt – nur deutlich sicherer. Die Anzeige des TightGate-Pro-Browsers wird in Echtzeit als Grafikstream auf den Arbeitsplatz übertragen; die Steuerung erfolgt komfortabel über Maus und Tastatur vom lokalen Rechner aus.

Für den Komfort, nicht zwischen den Browsern umschalten zu müssen, sorgt die Linkweiche MagicURL, die Teil von TightGate-Pro ist. Sie stellt sicher, dass angeklickte Links immer im richtigen Browser geöffnet werden. So bleibt die Nutzung intuitiv, performant und vertraut, während TightGate-Pro im Hintergrund den gesamten Internetverkehr absichert.

Echte Sicherheit statt Scheinschutz

TightGate-Pro trennt konsequent, wo andere nur abschirmen:

Der Browser für das Internet läuft außerhalb des internen Netzes und hat keinen Zugriff auf interne Daten. So kann aus dem Internet kein Schadcode eingeschleust werden und es besteht keine Gefahr eines unerlaubten Zugriffs.

Der interne Browser hingegen steht weiterhin für interne Anwendungen und vertrauenswürdige Gegenstellen bereit. Da er nun keinen Internetzugang besitzt, kann er nicht mehr missbraucht werden, um Schadsoftware nachzuladen oder Daten abfließen zu lassen.

Auch das versehentliche Öffnen von E-Mail-Anhängen, das Aufrufen von gefahrenträchtige Webseiten oder das Folgen fragwürdiger Links verschafft einem Angreifer aus dem Internet keinen Zugang mehr zu internen Daten.

Ein zentraler Baustein der IT-Sicherheit

TightGate-Pro ist der zentrale Baustein eines wirksamen Sicherheitskonzepts zur Absicherung des Internetzugangs.

Nur mit TightGate-Pro lässt sich ein wirkungsvolles ReCoBS-Schutzkonzept auf Basis einer Zwei-Browser-Strategie zuverlässig umsetzen.

Während andere Ansätze daran scheitern, dass entweder keine wirksame Trennung des Webbrowsers von internen Daten besteht oder die Verbindung zum getrennten Browser selbst neue Angriffsflächen bietet, überzeugt TightGate-Pro durch vollständige Trennung, sichere Übertragung und uneingeschränkte Funktionalität.

Seine Stärke liegt nicht nur in der Sicherheit, sondern auch im hohen Nutzungskomfort.

Denn Sicherheit wirkt nur, wenn sie akzeptiert wird: Ein System, das Umgehungen oder Behelfslösungen erforderlich macht, ist langfristig zum Scheitern verurteilt. TightGate-Pro hingegen bietet Schutz, der sich nahtlos in den Arbeitsalltag integriert.

Die gehärtete Architektur ist auf Dauerbetrieb und hohe Ausfallsicherheit ausgelegt.

Selbst bei starker Auslastung oder unter erhöhtem Angriffsdruck aus dem Internet bleibt der Zugriff auf Webinhalte stabil, performant und jederzeit gewährleistet.

Das Video zu TightGate-Pro

Ausführlich erklärt: Funktion und Sicherheit

Zertifizierung

Sicher bleibt sicher

TightGate-Pro (CC) 1.4 ist für hochsensible Umgebungen konzipiert und wurde 2015 vom BSI (BSI-DSZ-CC-0589) nach Common Criteria EAL 3+ zertifiziert. Die formale Zertifizierung lief 2020 turnusgemäß aus; die zugrunde liegenden Schutzmechanismen bleiben unverändert wirksam.

Sicher Surfen im Vergleich

Ausführlich erklärt

Warum es keinen 100 %-sicheren Browser gibt, welche Risiken wirklich zählen und welche Optionen das BSI empfiehlt. Alles im Überblick – vom BSI-Mindeststandard für Webbrowser bis zum Optimum einer gerennten Surfumgebung.

Die Top 5 zum "Sicher Surfen"

Der große Überblick

1) Lokal abgesicherter Webbrowser

2) Mikrovirtualisierung

3) System-Virtualisierung

4) Surfen via Terminalserver

5) Getrennter Browser via ReCoBS

Ihr Ansprechpartner

Lars Lehmann

Leiter Vertrieb

Telefon: +49 30 243423-35

E-Mail: l.lehmann@m-privacy.de